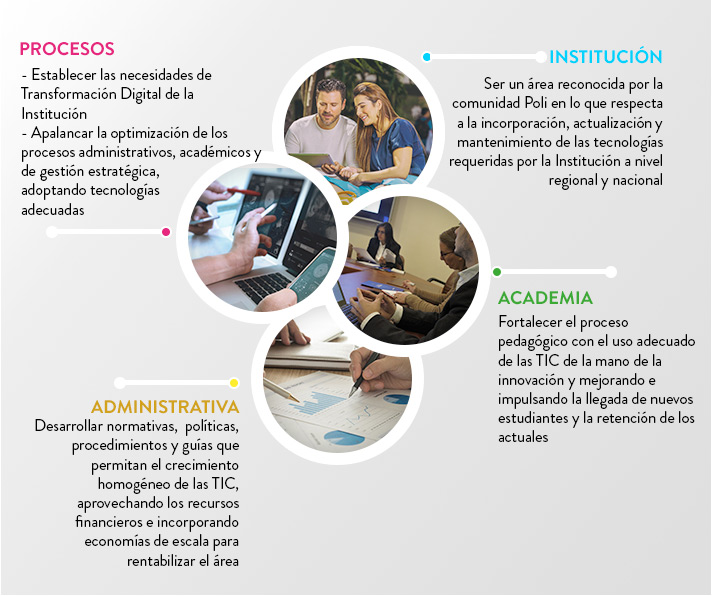

La Gerencia de Tecnologías de la Información y Comunicaciones del Politécnico Grancolombiano se encarga de articular todos los sistemas y plataformas que garantizan el correcto funcionamiento de las diferentes dependencias institucionales, siempre alineado con las nuevas técnicas en materia de innovación tecnológica.

Parte de su labor consiste en apoyar desde su conocimiento, las diferentes tareas y gestiones que responden a los objetivos del plan estratégico institucional, velando por el cumplimiento de la propuesta de valor desde la eficiencia operacional en sistemas de la información.

Si tienes algún inconveniente o contratiempo con tu computador, con algún servicio de red o simplemente necesitas un servicio tecnológico, nuestro equipo está para ayudarte. Haz clic a continuación y realiza tu solicitud

¿Sabías que por ser parte de la familia grancolombiana cuentas con una licencia completa de Microsoft Office para instalarla hasta en 5 dispositvos?

Para acceder a tu licencia de Office gratuita por ser parte de la familia grancolombiana, debes seguir los pasos a continuación:

-

Ingresa a https://login.microsoftonline.com/?whr=poligran.edu.co digita el usuario y contraseña de tu cuenta institucional.

-

Al ingresar, busca la opción Configuración en la parte superior derecha de la pantalla

-

En el menú que se desplegará a tu derecha, deberás buscar la opción Office 365.

4. Una vez allí, estarás en una nueva ventana en la que deberás buscar la opción Software.

6. Al ejecutar la acción, te dirigirás a una nueva ventana en donde podrás descargar tu Office 365. Aquí deberás elegir el idioma y la versión (32 o 64 bits). Esta última debes verificarla primero según el software y la configuración del dispositivo en el que estés realizando la instalación.

7.Después de seleccionar las configuraciones correspondientes, haz clic en Instalar. ¡Y eso es todo! ya cuentas con tu licencia Office 365.

Puedes realizar el backup de tu información de la siguiente manera:

1. Ingresa al siguiente enlace

2. Digita el usuario y contraseña de tu cuenta institucional.

3. Al Ingresar encontrarás un panel superior con múltiples servicios entre los que deberás buscar la opción One Drive.

Al hacer clic, tendrás acceso a una nueva ventana en donde podrás crear o cargar carpetas y documentos de tu ordenador que desees proteger. Además, podrás mantener la sincronización activa para que se realicen copias de seguridad de forma automática.

Cada día estamos más involucrados en el mundo digital, y ahora más que nunca es momento de proteger nuestra información de intrusos indeseables. Por ello queremos compartirte como podrías protegerte ante un ataque cibernético.

Estas son algunas de las medidas con las que puedes evitar ser invadido:

- Realiza una copia de respaldo de toda la información importante que tengas en tu computador (Mejor si lo haces periódicamente)

- No conectes dispositivos extraíbles que no sean confiables, ni utilices los tuyos en computadores públicos.

- Evita abrir correos electrónicos no esperados o no solicitados.

- No respondas mensajes que soliciten información personal o financiera, podrían apoderarse de tu cuenta bancaria y tu dinero.

- Evita ingresar a sitios en internet de dudosa reputación, podrían estar diseñados para instalar virus en sus dispositivos.

Es recomendable que al momento de abrir un correo desconocido nos hagamos estas preguntas para verificar su procedencia*:

- ¿Qué tengo que ver con ese mensaje?

- ¿Por qué te han enviado el correo?

- ¿Es lógico y permitido lo que están solicitando en el correo?

*Si tenemos dudas en alguna de estas preguntas lo mejor es no abrir ni responder el correo.

Es muy importante tener en cuenta que el cuerpo del correo por lo general no tiene ningún tipo de riesgo, el peligro está en los enlaces o archivos adjuntos.

También para verificar la procedencia del archivo es muy importante verificar la extensión para así darse cuenta si es riesgoso o no abrirlo. Para ello observa el archivo y veras que al final de su nombre contara con una extensión como por ejemplo “.PDF”. Aquí te tenemos la lista de extensiones por las cuales es mejor estar alerta*:

EXE, COM, BAT, PDF, DOC, PPT, XLS, DLL, CMD, SCR

*Existe la posibilidad que los archivos tengan más de una extensión como “Archivo.doc.exe” en este caso es mejor no abrir el archivo puesto que puede ser un engaño.

Siempre ten en cuenta que puedes informar a la Mesa de Soluciones, en caso de que te llegue algún mensaje extraño.

Nuestra labor en seguridad de la información

La información es uno de los activos más importantes y valiosos de la Institución, es por eso que desde de la Dirección de Tecnología estamos enfocando nuestros esfuerzos en garantizar que toda la organización se mantenga alineada con la Política de Seguridad de la Información, la cual, ampara cada uno de los procesos que implican la transferencia, mantenimiento y protección de datos informáticos.

¿Cómo estamos protegiendo la información?

A través de nuestra Política de Seguridad de la información, hemos establecido procedimientos básicos que pueden replicarse en el día a día para que juntos construyamos una cultura de protección informática, esto con el fin de que se garantice la transparencia de cada proceso y evitemos situaciones de riesgo tanto en el ámbito administrativo como académico. A continuación, los enumeramos:

1. Que nada quede a la deriva en la web

1. Que nada quede a la deriva en la web

Asegura toda la información contenida en computadores, memorias usb y discos duros esté únicamente bajo tu cuidado y vigilancia. No publiques dicha información en páginas de internet ajenas a la institución o en cualquier otra plataforma de dominio público.

2. Protege tus datos de usuario corporativo

2. Protege tus datos de usuario corporativo

El nombre de usuario y el correo electrónico que te damos en el Poli, es de uso exclusivo para ti. Ten en cuenta que con él tendrás acceso a plataformas o sitios web especializados para tu modalidad si eres estudiante, o para tu cargo si haces parte del personal administrativo. Manéjalo con responsabilidad y no compartas con nadie tus claves de acceso.

3. Genera contraseñas seguras

3. Genera contraseñas seguras

Utiliza combinaciones de mayúsculas, minúsculas, números y caracteres especiales. Preferiblemente no uses nombres de personas cercanas, fechas de cumpleaños o palabras muy cortas para la creación de tus contraseñas, memorízalas muy bien, no las anotes en ninguna parte y recuerda cambiarlas con frecuencia.

4. Escanea tu usb constantemente con un antivirus.

4. Escanea tu usb constantemente con un antivirus.

Si sueles llevar contigo una memoria usb que conectas en múltiples equipos de cómputo, mantente muy alerta, pues podrías estar infectando tus archivos y además trasladando el virus hacia los equipos del Poli. Revisa tu memoria usb constantemente e instala un antivirus de confianza en tus dispositivos.

5. Descarga únicamente productos originales y siempre en páginas verificadas

5. Descarga únicamente productos originales y siempre en páginas verificadas

Sospecha de archivos desconocidos o con formatos irregulares y verifica en todo momento que se trate de proveedores verificados. Así extenderás mucho más la vida útil de tus equipos.

6. Atento a los delitos informáticos.

6. Atento a los delitos informáticos.

En el mundo digital hay una cantidad infinita de información circulando por el ciberespacio y personas inescrupulosas podrían estar buscando la manera de utilizar tus archivos para ensuciar tu reputación y buen nombre. Si eres víctima de algún delito puedes contactarte con el Centro Cibernético Policial

El propósito de esta iniciativa es dar a conocer herramientas que se pueden implementar para el desarrollo de las actividades académicas y que facilitan la comunicación entre estudiantes y docentes, la distribución y acceso a la información, la creación de contenidos educativos y la implementación de evaluación de manera remota.

Guías y recursos

|

|

Algunas preguntas y respuestas que debes conocer

¿Con quién se debe compartir las bases de datos?

RT/ Las bases de datos sólo se pueden compartir con las personas autorizadas para su uso dentro de la Institución y con las personas naturales o jurídicas externas con las que se hayan suscrito debidamente contratos de transmisión o transferencia de datos o contratos que contengan cláusulas específicas para la protección de datos, según sea el caso. Toda entrega, comunicación, traspaso o envío de bases de datos personales que se realice por parte de los colaboradores sin autorización expresa y clara, o sin que se hayan suscrito los contratos anteriormente mencionados, está completamente prohibido.

¿ Que acarrea si es robada una base de datos?

RT/ Los colaboradores que sustraigan sin autorización o roben alguna base de datos se pueden ver sometidos a las sanciones establecidas por incumplimiento de sus obligaciones y funciones en los contratos de trabajo o de prestación de servicios respectivos (aplicación de cláusulas penales, terminación de los contratos, etc.), especialmente lo relacionado con la confidencialidad. De igual forma, la universidad puede ejercer acciones de carácter civil y/o penal en contra de estas personas, con el fin de obtener la indemnización de perjuicios o establecer la responsabilidad sobre la conducta de los colaboradores.

¿Qué problemas tiene la u?

RT/ Para la Institución se pueden presentar problemas ante las entidades gubernamentales encargadas de la vigilancia de la protección de datos (en este caso, la Superintendencia de Industria y Comercio). Ellos tienen la capacidad de imponer multas, sanciones, suspender la operación de las personas en cuanto al tratamiento de datos personales, entre otras, dependiendo de la gravedad de la falta y la repetición de las conductas que causan el incumplimiento de sus obligaciones como Responsable del Tratamiento.

¿ A quién deben recurrir?

RT/ En caso de tener conocimiento de acciones que puedan afectar la integridad, privacidad y confidencialidad de la información relacionada con datos personales, se deben dirigir ante el Dirección de Asuntos Legales o la Gerencia de tecnología, con el fin de tomar en cuenta las consultas y hechos y poder tomar acciones que permitan solucionar los inconvenientes correspondientes.

Recuperación de contraseña

¿Se te olvido la contraseña?, ¿no recuerdas si llevaba mayúsculas, minúsculas, números o simplemente quieres cambiarla?

¿Se te olvido la contraseña?, ¿no recuerdas si llevaba mayúsculas, minúsculas, números o simplemente quieres cambiarla?

Nosotros te ayudamos, Ingresa a continuación y sigue los pasos